พ.ร.บ.การรักษาความมั่งคงปลอดภัยไซเบอร์ พ.ศ. ๒๕๖๒

- ประมวลแนวทางปฏิบัติ มีองค์ประกอบ 3 ส่วน ดังนี้

- แผนการตรวจสอบด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- การตรวจสอบตามกรอบมาตรฐานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- การตรวจสอบตามกรอบการบริหารจัดการภัยคุกคามทางไซเบอร์

- การประเมินความเสี่ยยงด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- ่ร่าง แผนการรับมือภัยคุกคามไซเบอร์

- แผนการตรวจสอบด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

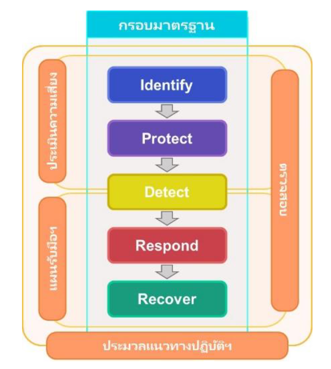

- กรอบมาตรฐานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ มีมาตรการ 5 ด้าน ดังนี้

- Identify

- Protect

- Detect

- Respond

- Recover

สาระสำคัญ พ.ร.บ.การรักษาความมั่นคงปลอดภัยไซเบอร์ พ.ศ. ๒๕๖๒

หมวด ๑ คณะกรรมการ

- ส่วนที่ ๑ คณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (กมช.)

- ส่วนที่ ๒ คณะกรรมการกำกับดูแลด้านความมั่นคงปลอดภัยไซเบอร์ (กกม.)

หมวด ๒ สำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (สกมช.)

- คณะกรรมการบริหารสำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์ (กบส.) เป็นบอร์ดบริหารของ สกมช.

หมวด ๓ การรักษาความมั่นคงปลอดภัยไซเบอร์

- ส่วนที่ ๑ นโยบายและแผน

- ส่วนที่ ๒ การบริหารจัดการ

- ส่วนที่ ๓ โครงสร้างพื้นฐานสำคัญทางสารสนเทศ ประกอบด้วย

- ด้านความมั่งคงของรัฐ

- ด้านบริการภาครัฐที่สำคัญ

- ด้านการเงินการธนาคาร

- ด้านเทคโนโลยีสารสนเทศและโทรคมนาคม

- ด้านการขนส่งและโลจิสติกส์

- ด้านพลังงานและสาธารณูปโภค

- ด้านสาธารณสุข

- ด้านอื่นตามที่คณะกรรมการประกาศกำหนดเพิ่มเติม

โครงสร้างการกำกับดูแลสำหรับการบริหารจัดการและการรักษาความมั่นคงปลอดภัยไซเบอร์

กมช. > กกม. > สกมช. > ศูนย์ประสานการรักษาความมั่นคงปลอดภัย ระบบคอมพิวเตอร์แห่งชาติ > หน่วยงานควบคุมและกำกับดูแล > หน่วยงาน A … หน่วยงาน X

มาตรา ๔๒

มาตรา ๔๒ นโยบายและแผนว่าด้วยควาามมั่นคงปลอดภัยไซเบอร์ ต้องมีเป้าหมาย และแนวทางอย่างน้อย ดังต่อไปนี้

- (๑) การบูรณาการจัดการในการรักษาความมั่นคงปลอดภัยไซเบอร์ของประเทศ

- (๒) การสร้างมาตรการและกลไก เพื่อพัฒนาศักยภาพในการป้องกัน รับมือ และลดความเสี่ยง จากภัยคุกคามทางไซเบอร์

- (๓) การสร้างมาตรการในการปกป้องโครงสร้างพื้นฐานสำคัญทางสารสนเทศของประเทศ

- (๔) การประสานความร่วมมือระหว่างภาครัฐ เอกชน และประสานความร่วมมือระหว่างประเทศ เพื่อการรักษาความมั่นคงปลอดภัยไซเบอร์

- (๕) การวิจัยและพัฒนาเทคโนโลยีและองค์ความรู้ที่เกี่ยวกับการรักษาความมั่นคงปลอดภัยไซเบอร์

- (๖) การพัฒนาบุคลากรและผู้เชี่ยวชาญด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ทั้งภาครัฐ และเอกชน

- (๗) การสร้างความตระหนักและความรู้ด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- (๘) การพัฒนาระเบียบและกฎหมาย เพื่อการรักษาความมั่นคงปลอดภัยไซเบอร์

มาตรา ๔๔

มาตรา ๔๔ ให้หน่วยงานของรัฐ หน่วยงานควบคุมหรือกำกับดูแล และหน่วยงานโครงสร้างพื้นฐานสำหรับทางสารสนเทศจัดทำประมวลแนวทางปฏิบัติและกรอบมาตรฐานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ (ประมวลและกรอบมาตรฐาน) ของแต่ละหน่วยงานให้สอดคล้องกับนโยบายและแผนว่าด้วยการรักษาความมันคงปลอดภัยไซเบอร์โดยเร็ว

- ประมวลแนวทางปฏิบัติด้านการรักษาความปลอดภัยไซเบอร์ อย่างน้อยต้องประกอบด้วย

- แผนการตรวจสอบและประเมินความเสี่ยงด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ โดยผู้ตรวจประเมิน ผู้ตรวจสอบภายใน หรือผู้ตรวจอิสระจากภายนอก อย่างน้อยปีละหนึ่งครั้ง

- แผนการรับมือภัยคุกคามไซเบอร์

- ให้สำนักงานโดยความเห็นชอบของคณะกรรมการจัดทำประมวลและกรอบมาตรฐาน สำหรับให้นหน่วยงานของรัฐ หน่วยงานควบคุมหรือกำกับดูแล หรือหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศนำไปใช้เป็นแนวทางในการจัดทำหรือนำไปใช้เป็นของตนเอง

- ในกรณีที่หน่วยงานดังกล่าวยังไม่มีหรือมีแต่ไม่ครบถ้วนหรือไม่สอดคล้องกับประมวลและกรอบมาตรฐาน ให้นำประมวลและกรอบมาตรฐานดังกล่าวไปใช้บังคับ

มาตรา ๔๕

มาตรา ๔๕ หน่วยงานของรัฐ หรือหน่วยงานควบคุมหรือกำกับดูแล และหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศ มีหน้าที่ป้องกัน รับมือ และลดความเสี่ยงจากภัยคุกคามทางไซเบอร์ ตามประมวลและกรอบมาตรฐานของแต่ละหน่วยงาน และจะต้องดำเนินการให้เป็นไปตามประมวลและกรอบมาตรฐานด้วย

ในกรณีที่หน่วยงานของรัฐ หน่วยงานควบคุมหรือกำกับดูแล หรือหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศไม่อาจดำเนินการหรือปฏิบัติตามวรรคหนึ่งได้ สำนักงานอาจให้ความช่วยเหลือ ด้านบุคลากรหรือเทคโนโลยีแก่หน่วยงานนั้นตามที่ร้องขอได้

มาตรา ๔๖

มาตรา ๔๖ เพื่อประโยชน์ในการรักษาความมั่นคงปลอดภัยไซเบอร์ ให้หน่วยงานของรัฐ หน่วยงานควบคุมหรือกำกับดูแล และหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศ แจ้งรายชื่อ เจ้าหน้าที่ระดับบริหารและระดับปฏิบัติ เพื่อประสานงานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ ไปยังสำนักงาน

มาตรา ๕๓

มาตรา ๕๓ ในการดำเนินการรักษาความมั่นคงปลอดภัยไซเบอร์ของหน่วยงานโครงสร้างพื้นฐานสำหรับทางสารสนเทศ ให้หน่วยงานควบคุมหรือกำกับดูแลตรวจสอบมาตรฐานขั้นต่ำเรื่องความมั่นคงปลอดภัยไซเบอร์ของหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศที่อยู่ภายใต้การกำกับควบคุมดูแลของตน หากพบว่าหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศใดไม่ได้มาตรฐาน ให้หน่วยงานควบคุมหรือกำกับดูแลนั้นรีบแจ้งให้หน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศที่ต่ำกว่าเกณฑ์มาตรฐานแก้ไข ให้ได้มาฐานโดยเร็ว

หากหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศนั้นยังคงเพิกเฉยไม่ดำเนินการ หรือไม่ดำเนินการให้แล้วเสร็จภายในระยะเวลาที่หน่วยงานควบคุมหรือกำกับดูแลกำหนด ให้หน่วยงานควบคุมหรือกำกับดูแลส่งเรื่องให้ กกม. พิจารณาโดยไม่ชักช้า เมื่อได้รับคำร้องเรียนตามวรรคหนึ่ง หาก กกม พิจารณาแล้วเห็นว่ามีเหตุดังกล่าวและอาจทำให้เกิดภัยคุกคามทางไซเบอร์ ให้ กกม. ดำเนินการ ดังต่อไปนี้

- กรณีเป็นหน่วยงานของรัฐ ให้แจ้งต่อผู้บริหารระดับสูงของหน่วยงาน เพื่อใช้อำนาจในทางบริหาร สั่งการไปยังหน่วยงานของรัฐหรือหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศนั้น เพื่อให้ดำเนินการแก้ไขจนได้มาตรฐานโดยเร็ว

- กรณีเป็นหน่วยงานเอกชน ให้แจ้งไปยังผู้บริหารระดับสูงสุดของหน่วยงาน ผู้ครอบครอง คอมพิวเตอร์ และผู้ดูแลระบบคอมพิวเตอร์ของหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศนั้น เพื่อให้ดำเนินการแก้ไขจนได้มาตรฐานโดยรเร็ว ให้เลขาธิการดำเนินการติดตาม เพื่อให้เป็นไปตามมาตรฐานโดยเร็ว

มาตรา ๕๔

มาตรา ๕๔ หน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศ ต้องจัดให้มีการประเมินความเสี่ยงด้านการรักษาความมั่นคงปลอดภัยไซเบอร์โดยมีผู้ตรวจประเมิน รวมทั้งต้องจัดให้มีการตรวจสอบด้านความมั่นคงปลอดภัยไซเบอร์ โดยผู้ตรวจด้านความมั่นคงปลอดภัยสารสนเทศ ทั้งโดยผู้ตรวจสอบภายในหรือโดยผู้ตรวจสอบอิสระภายนอก อย่างน้อยปีละหนึ่งครั้ง ให้หน่วยงานโครงสร้างพื้นฐานสำคัญทางสาารสนเทศจัดส่งผลสรุปรายงานการดำเนินการต่อสำนักงานภายใน 30 วันนับแต่วันที่ดำเนินการแล้วเสร็จ (มาตรา ๕๕ กรณีเห็นว่าไม่เป็นไปตามมาตรฐาน สามารถดำเนินการได้เช่นเดียวกับมาตรา ๕๓)

มาตรา ๕๖

มาตรา ๕๖ หน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศ ต้องกำหนดให้มีกลไกหรือขั้นตอน เพื่อการเฝ้าระวังภัยคุกคามทางไซเบอร์หรือเหตุการณ์ที่เกี่ยวกับความมั่นคงปลอดภัยไซเบอร์ ที่เกี่ยวข้องกับโครงสร้างพื้นฐานสำคัญทางสารสนเทศของตน ตามมาตรฐานซึ่งกำหนดโดยหน่วยงานควบคุมหรือกำกับดูแล และตามประมวลแนวทางปฏิบัติ รวมถึงระบบมาตรการที่ใช้แก้ปัญหา เพื่อรักษาความมั่นคงปลอดภัยไซเบอร์ที่คณะกรรมการหรือ กกม. กำหนด และต้องเข้าร่วมการทดสอบสถานะความพร้อมในการรับมือกับภัยคุกคามทางไซเบอร์ที่สำนักงานจัดขึ้น

มาตรา ๕๘

มาตรา ๕๘ ในกรณีที่เกิดหรือคาดว่าจะเกิดภัยคุกคามทางไซเบอร์ต่อระบบสารสนเทศ ซึ่งอยู่ในความดูแลรับผิดชอบของหน่วยงานของรัฐหรือหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศใด ให้หน่วยงานนั้นดำเนินการตรวจสอบข้อมูลที่เกี่ยวข้อง ข้อมูลคอมพิวเตอร์ และระบบคอมพิวเตอร์ของหน่วยงานนั้น รวมถึงพฤติกรรมแวดล้อมของตน เพื่อประเมินว่ามีภัยคุกคามทางไซเบอร์เกิดขึ้นหรือไม่ หากผลการตรวจสอบปรากฎว่าเกิดหรือคาดว่าจะเกิดภัยคุกคามทางไซเบอร์ขึ้น ให้ดำเนินการป้องกัน รับมือ และลดความเสี่ยงจากภัยคุกคามทางไซเบอร์ ตามประมวลและกรอบมาตรฐาน (และแนวทางการบริหารจัดการกับภัยคุกคามทางไซเบอร์) ของหน่วยงานนั้น และแจ้งไปยังสำนักงานและหน่วยงานควบคุมหรือกำกับดูแลของตนเองโดยเร็ว

ระดับภัยคุกคามทางไซเบอร์

- ภัยคุกคามทางไซเบอร์ระดับไม่ร้ายแรง

- ระบบหรือการให้บริการของรัฐด้อยประสิทธิภาพลง

- ภัยคุกคามทางไซเบอร์ระดับร้ายแรง

- ระบบไม่สามารถทำงานหรือให้บริการได้

- ภัยคุกคามทางไซเบอร์ระดับวิกฤต

- ส่งผลกระทบรุนแรงต่อโครงสร้างพื้นฐานสำคัญทางสารสนเทศของประเทศในลักษณะเป็นวงกว้าง

- กระทบต่อความสงบเรียบร้อยของประชาชนหรือเป็นภัยต่อความมันคงของรัฐ

ประมวลแนวทางปฏิบัติและกรอบมาตรฐานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

การดำเนินการตามประมวลแนวทางปฏิบัติมีดังนี้

- แผนการตรวจสอบด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- ต้องมีการตรวจสอบด้านความมั่นคงปลอดภัยไซเบอร์ โดยผู้ตรวจสอบภายใน หรือผู้ตรวจสอบอิสระ

- มีรอบความถี่ในการตรวจอย่างน้อยปีละ ๑ ครั้ง

- ขอบเขตการตรวจประกอบด้วย (การปฏิบัติตาม พ.ร.บ. ไซเบอร์ ๒๕๖๒, การจัดทำและวิเคราะห์ BIA, บริการที่สำคัญจากการวิเคราะห์ BIA)

- ส่งผลสรุปรายงานตรวจให้ สกมช. ภายในกำหนด ๓๐ วัน และส่งสำเนาให้หน่นวยงานกำกับดูแล

- กรณีผลการตรวจไม่สอดคล้องต้องจัดทำแผนการแก้ไข โดยมีรายละเอียดการแก้ไข และระยะเวลาดำเนินการ

- ส่งแผนการแก้ไขให้ สกมช. ภายในกำหนด ๓๐ วัน นับถัดจากวันที่ได้รับรายงานการตรวจสอบ

- เอกสารที่เกี่ยวข้อง

- เอกสารขั้นตอนปฏิบัติการตรวจสอบด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- เอกสารแผนการตรวจสอบด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- เอกสารรายงานผลการตรวจสอบ

- เอกสารแผนการดำเนินการแก้ไข

- เอกสารรายงานผลการดำเนินการแก้ไข

- การประเมินความเสี่ยง ด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- จัดทำระเบียบปฏิบ้ติและกระบวนการในการบริหารความเสี่ยงด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- การประเมินความเสี่ยง (Risk Assessment)

- การจัดการความเสี่ยง (Risk Treatment)

- การติดตามและทบทวนความเสี่ยง (Risk Monitoring and Review)

- การรายงานความเสี่ยง (Risk Reporting)

- เอกสารที่เกียวข้อง

- เอกสารขั้นตอนปฏิบัติการประเมินความเสี่ยงด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- เอกสารทะเบียนความเสี่ยง

- เอกสารรายงานผลประเมินความเสี่ยงด้านการรักาาความมั่นคงปลอดภัยไซเบอร์

- เอกสารการจัดการความเสี่ยง

- แผนการรับมือภัยคุกคามไซเบอร์

- จัดทำแผนการรับมือภัยคุกคามทางไซเบอร์ (Cybersecurity Incident Response Plan)

- จัดทำแผนการสื่อสารการรับมือภัยคุกคามทางไซเบอร์

- ทบทวนแผนการรับมือภัยคุกคามทางไซเบอร์ อย่างน้อยปีละ ๑ ครั้ง หรือเมื่อมีการเปลี่ยนแปลงอย่างมีนัยสำคัญ

- เอกสารที่เกี่ยวข้อง

- เอกสารแผนการรับมือภัยคุกคามทางไซเบอร์ (Cybersecurity Incident Response Plan)

- เอกสารแผนการสื่อสารการรับมือภัยคุกคามทางไซเบอร์

กรอบมาตรฐานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- Identify

- การจัดการทรัพย์สิน (Asset Management)

- ทะเบียนทรัพย์สิน

- ระบุขอบเขตเครือข่ายบริการ

- ตรวจสอบทะเบียนอย่างน้อยปีละ ๑ ครั้ง

- ประเมินความเสี่ยงอย่างน้อยปีละ ๑ ครั้ง

- การประเมินความเสี่ยงและกลยุทธ์ในการจัดการความเสี่ยง (Risk Assessment and Risk Managemtn Strategy)

- ต้องประเมินความเสี่ยงด้านความมั่นคงปลอดภัยไซเบอร์ อย่างน้อยปีละ ๑ ครั้ง

- ปรับปรุงทะเบียนความเสี่ยงทุกครั้งหลังการประเมินความเสี่ยงด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- การประเมินช่องโหว่และการทดสอบเจาะระบบ (Vulnerability Assessment and Pentration Testing)

- ต้องดำเนินการประเมินช่องโหว่ของบริการที่สำคัญของหน่วยงานรัฐ และหน่วยงาน CII ซึ่งเป็น

- ระบบเทคโนโลยีสารสนเทศ

- ระบบที่ใช้ควบคุมเครื่องจักรอุตสาหกรรม

- ขอบเขตของการประเมินช่องโหว่แต่ละรายการ ต้องประกอบด้วย

- การประเมินความมั่นคงปลอดภัยของโฮสต์

- การประเมินความมั่นคงปลอดภัยของเครือข่าย

- การตรวจสอบความมั่นคงปลอดภัยสถาปัตยกรรม

- ต้องดำเนินการประเมินช่องโหว่และควบคุมก่อนที่จะทำการทดสอบระบบใหม่ใด ๆ ที่เชื่อมต่อ หรือดำเนินการเปลี่ยนแปลงระบบที่สำคัญใด ๆ กับบริการที่สำคัญ ของหน่วยงานของรัฐ และหน่วยงาน CII

- ควรพิจารณาดำเนินการทดสอบเจาะรบบ (Penetration Testing) โดยเฉพาะอย่างยิ่ง ระบบเทคโนโลยีสารสนเทศที่เชื่อมต่ออินเทอร์เน็ต

- ขอบเขตทดสอบเจาะรระบบต้องครอบคลุม

- ควรพิจารณาดำเนินการตรวจสอบเจาะระบบบอย่างน้อยปีละ ๑ ครั้ง ก่อนที่จะทำการทดสอบระบบใหม่ หรือมีการเปลี่ยนแปลงระบบที่สำคัญ

- ต้องตรวจสอบให้แน่ใจว่าการทดสอบเจาะระบบและผู้ทดสอบเจาะระบบมีการรับรองและได้รับประกาศนียบัตรที่เป็นที่ยอมรับในอุตสาหกรรมและเป็นอิสระจากระบบที่ทำการทดสอบเจาะระบบ

- การทดสอบเจาะระบบทั้งหมดโดยผู้บริการทดสอบเจาะระบบดำเนินการต้องอยู่ภายใต้การดูแลของหน่วยงาน

- ต้องสร้างประบวนการ เพื่อติดตามและจัดการกับช่องโหว่ที่ระบุในผลการประเมินช่องโหว่และผลการทดสอบเจาะระบบ

- หากได้รับการร้องขอจาก กกม. หรือสำนักงาน หน่วยงาน CII ต้องส่งสำเนารายงานสรุปผลการทดสอบเจาะระบบ ไปยังสำนักงานภายในกำหนด ๓๐ วัน นับแต่วันที่ได้รับหนังสือ

- ต้องดำเนินการประเมินช่องโหว่ของบริการที่สำคัญของหน่วยงานรัฐ และหน่วยงาน CII ซึ่งเป็น

- การจัดการผู้ให้บริการภายนอก (Third Party Management)

- ผู้ให้บริการภายนอกต้องรับผิดชอบและมีภาระรับผิดชอบต่อการดูแลรักษาความมั่นคงปลอดภัยไซเบอร์ของโครงสร้างพื้นฐานสำคัญทางสารสนเทศ

- ต้องกำหนดข้อกำหนดด้านความมั่นคงปลอดภัยไซเบอร์ ของผู้ให้บริการภายนอกในข้อตกลงระดับการให้บริการ หรือเงื่อนไขของสัญญากับผู้ให้บริการภายนอก อย่างร้อยดังต่อไปนี้

- ประเภทของผู้ให้บริการภายนอกที่เข้าถึงและโปรไฟล์ความเสี่ยงด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- ภาระหน้าที่ของผู้ให้บริการภายนอกในการปกป้องบริการที่สำคัญ

- ความเสี่ยงที่เกี่ยวข้องกับบริการและห่วงโซ่อุปทานผลิตภัณฑ์

- สิทธ์ของหน่วยงานของรัฐ และหน่วยงาน CII ในการตรวจสอบความมั่นคงปลอดภัยไซเบอร์ของผู้ให้บริการภายนอก

- ควรพิจารณาสร้างกระบวนการตรวจสอบความถูกต้องของผู้ให้บริการภายนอก เพื่อให้สอดคล้องกับข้อกำหนดด้านความมั่นคงปลอดภัยไซเบอร์ในเงื่อนไขของสัญญา

- ควรพิจารณาดำเนินการเจรจาต่อรองเงื่อนไขของสัญญาจ้างให้สอดคล้อง กับกรณีที่มีข้อกำหนดทางกฎหมายหรือข้อบังคับใหม่

- การจัดการทรัพย์สิน (Asset Management)

- Protect

- การควบคุมการเข้าถึง (Access Control Policy & Procedure)

- ต้องตรวจสอบให้แน่ใจว่าการเข้าถึงบริการที่สำคัญของหน่วยงานของรัฐ และหน่วยงาน CII ถูกจำกัดไว้ที่

- บุคลากร และกิจกรรมที่ได้รับอนุญาต

- อุปกรณ์ และอินเทอร์เฟสที่ได้รับอนุญาต

- ต้องมีเทคนิคการตรวจสอบสิทธิ์ที่สอดคล้องกับโปรไฟล์ความเสี่ยง ด้านการรักษาความมั่นคงปลอดภัยไซเบอร์

- ต้องเก็บรักษาบันทึกของการเข้าถึงทั้งหมด (Logs of All access) และความพยายามทั้งหมดในการเข้าถึงบริการ รวมถึงตรวจสอบบันทึกเหล่านี้ เพื่อหากิจกรรมที่ผิดปกติเป็นประจำ ตามความถี่ของกิจกรรม

- ต้องตรวจสอบให้แน่ใจว่าการเข้าถึงอินเทอร์เฟสของบริการที่สำคัญ เช่น USB Port หรือ การเข้าถึงทางลอจิคอล (Logical) มีการกำกับดูแลโดย หน่วยงานของรัฐ และ หน่วยงาน CII และดำเนินการในสถานที่ หากเป็นไปได้

- ต้องตรวจสอบให้แน่ใจว่าการเข้าถึงบริการที่สำคัญของหน่วยงานของรัฐ และหน่วยงาน CII ถูกจำกัดไว้ที่

- การทำให้ระบบมีความแข็งแกร่ง (System Hardening)

- ต้องสร้างมาตรฐานการกำหนดค่าขั้นต่ำด้านความมั่นคงปลอดภัย (Security Baseline Configuration Standard) ทั้งหมดของบริการที่สำคัญของหน่นวยงานของรัฐ และหน่วยงาน CII ที่สอดคล้องกับโปรไฟล์ ความเสี่ยงด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity Risk Profile) สำหรับ

- Operation System

- Applications

- Network Devices

- มาตรฐานการกำหนดค่าขั้นต่ำด้านความมั่นคงปลอดภัย ต้องมีหลักการรักษาความมั่นคงปลอดภัยอย่างน้อย ดังต่อไปนี้

- สิทธิพิเศษในการเข้าถึงน้อยที่สุด (Less Access Privilege)

- การแบ่งแยกหน้าที่ (Separation of Duties)

- การบังคับใช้นโยบายความซับซ้อนของรหัสผ่าน

- การลบบัญชีที่ไม่ได้ใช้

- การลบบริการและแอปพลิเคชันที่ไม่จำเป็น

- การปิดพอร์ตเครือข่ายที่ไม่ได้ใช้งาน

- การป้องกันมัลแวร์

- การปรับปรุงซอฟต์แวร์แพตช์ (Patch)

- ต้องตรวจสอบให้แน่ใจว่ามีการใช้มาตรฐานการกำหนดค่าขั้นต่ำด้านความมั่นคงปลอดภัย (Security Baseline Configuration Standards) ตามที่ระบุไว้ ก่อนที่จะมีทรัพย์สินใด ๆ ที่เชื่อมต่อ หรือเมื่อมีการเปลี่ยนแปลงหรือปรับปรุงบริการที่สำคัญ

- ต้องตรวจสอบมาตรฐานการกำหนดค่าขั้นต่ำด้านความมั่นคงปลอดภัย (Security Baseline Configuration Standards) ของบริการที่สำคัญ อย่างน้อยปีละ ๑ ครั้ง

- ต้องจัดทำกระบวนการจัดการเปลี่ยนแปลง (Change Management Process)

- ต้องสร้างมาตรฐานการกำหนดค่าขั้นต่ำด้านความมั่นคงปลอดภัย (Security Baseline Configuration Standard) ทั้งหมดของบริการที่สำคัญของหน่นวยงานของรัฐ และหน่วยงาน CII ที่สอดคล้องกับโปรไฟล์ ความเสี่ยงด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity Risk Profile) สำหรับ

- การเชื่อมต่อระยะไกล (Remote Connection Policy & Procedure)

- ต้องตรวจสอบให้แน่ใจว่าการเชื่อมต่อระยะไหลทั้งหมด มายังบริการที่สำคัญของหน่วยงานของรัฐ และหน่วยงาน CII มีมาตรการรักษาความมั่นคงปลอดภัยไซเบอร์ที่มีประสิทธิภาพ เพื่อป้องกันและตรวจจับการเข้าถึงโดยไม่ได้รับอนุญาต

- การเชื่อมต่อระยะไกลกับบริการที่สำคัญหน่วยงานรัฐ และหน่วยงาน CII ต้องปฏิบัติตามแนวทาง ดังนี้

- เปิดใช้งานการเชื่อมต่อไปยัง หรือจากไซต์ระยะไกล เมื่อจำเป็นเท่านั้น

- ใช้เทคนิคพิสูจน์ตัวตน (Authentication Techniques) ที่มีความมั่นคงปลอดภัยในการส่ง (Transmission Security) และความสมบูรณ์ของข้อความ (Message Integrity) ที่แข็งแกร่ง

- ใช้การเข้ารหัสสำหรับการเชื่อมต่อเครือข่ายทั้งหมด เช่น https, ssh, sch เป็นต้น

- ไม่อนุญาตให้เชื่อมต่อระยะไกลจากการใช้คำสั่งระบบ (Issuing System Commands) เว้นแต่จะได้รับอนุญาตอย่างชัดเจนเนื่องจากความต้องการทางธุรกิจ

- จำกัดการไหลของข้อมูลเฉพาะฟังก์ชันขั้นต่ำที่จำเป็นสำหรับการเชื่อมต่อ

- สื่อเก็บข้อมูลแบบถอดได้ (Removable Storage media)

- ต้องตรวจสอบให้แน่ใจว่ามีการใช้การควบคุมอย่างเข้มงวด ในการเชื่อมต่อสื่อบันทึกข้อมูลแบบถอดได้ และอุปกรณ์คอมพิวเตอร์แบบพกพา กับบริการที่สำคัญของหน่วยงานรัฐ และ CII โดยใช้มาตรฐานอย่างน้อย ดังนี้

- ในกรณีที่ฟังก์ชันให้ปิดใช้งานพอร์ตการเชื่อมต่อ ภายนอกทั้งหมด ที่รองรับสื่อบันทึกข้อมูลแบบถอดได้ และอุปกรณ์คอมพิวเตอร์แบบพกพา ต้องเปิดใช้งานเมื่อจำเป็นเท่านั้น

- ต้องตรวจสอบว่าสื่อบันทึกข้อมูลแบบถอดได้และอุปกรณ์คอมพิวเตอร์พกพาทั้งหมด ไม่มีมัลแวร์ก่อนที่จะเชื่อมต่อกับบริการที่สำคัญของหน่วยงานของรัฐและหน่วยงาน CII

- ใช้สื่อบันทึกข้อมูลที่ได้รับอนุญาตเท่านั้น (อุปกรณ์และอินเตอร์เฟส)

- ต้องเข้ารหัสข้อมูลที่มีความละเอียดอ่อนทั้งหมดของบริการที่สำคัญของหน่วยงานของรัฐ และหน่วยงาน CII บนสื่อบันทึกข้อมูลแบบถอดได้

- ต้องตรวจสอบให้แน่ใจว่ามีการใช้การควบคุมอย่างเข้มงวด ในการเชื่อมต่อสื่อบันทึกข้อมูลแบบถอดได้ และอุปกรณ์คอมพิวเตอร์แบบพกพา กับบริการที่สำคัญของหน่วยงานรัฐ และ CII โดยใช้มาตรฐานอย่างน้อย ดังนี้

- การสร้างความตระหนักรู้ด้านความมั่นคงปลอดภัยไซเบอร์ (Cyber Awareness plan)

- ต้องให้ความสำคัญกับแผนงานในการสร้างความตระหนักรู้ด้านความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity Awareness) สำหรับพนักงาน ผู้รับเหมา และผู้ให้บริการภายนอกบุคคลที่สามที่สามารถเข้าถึง โครงสร้างพื้นฐานสำคัญทางสารสนเทศได้ ต้องมีรายละเอียดอย่างน้อย ดังต่อไปนี้

- กิจกรรมให้ความรู้แก่บุคลากรทุกประเภท ได้แก่

- พนักงานใหม่ (New Employees)

- ผู้ใช้และระดับบริหาร (Users and Management)

- เจ้าหน้าที่สนับสนุนโครงสร้างพื้นฐานสำคุญทางสารสนเทศ เช่น ผู้ให้บริการ IT, ICS เป็นต้น

- ผู้ขาย ผู้รับเหมาและผู้ให้บริการ (Vendors, Contractors and Service Providers)

- การเผยแพร่ความรับผิดชอบโครงกลุ่มและบุคลตามลำดับสำหรับการรักษาความมั่นคงปลอดภัยของบริการที่สำคัญ

- ความตระหนักรู้กฎหมายความมั่นคงปลอดภัยไซเบอร์กฎระเบียบ นโยบาย มาตรฐาน และขั้นตอนที่เกี่ยวข้องกับการใช้งานและการเข้าถึงโครงสร้างพื้นฐานสำคัญทางสารสนเทศ

- การสื่อสารอย่างสม่ำเสมอและทันท่วงทีครอบคลุมเนื้อหาสำหรับการสร้างความตระหนักรู้ด้านความมั่นคงปลอดภัยไซเบอร์และภัยคุกคามทางไซเบอร์ ผลกระทบ และการบรรเทาผลกระทบ

- กิจกรรมให้ความรู้แก่บุคลากรทุกประเภท ได้แก่

- ต้องทบทวนนโยบายและแผนงานในการสร้างความตระหนักรู้ด้านความมั่นคงปลอดภัยไซเบอร์อย่างน้อยปีละ ๑ ครั้ง

- ต้องให้ความสำคัญกับแผนงานในการสร้างความตระหนักรู้ด้านความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity Awareness) สำหรับพนักงาน ผู้รับเหมา และผู้ให้บริการภายนอกบุคคลที่สามที่สามารถเข้าถึง โครงสร้างพื้นฐานสำคัญทางสารสนเทศได้ ต้องมีรายละเอียดอย่างน้อย ดังต่อไปนี้

- การแบ่งปันข้อมูล (Information Sharing Procedure)

- ต้องกำหนดขั้นตอนเพื่อแบ่งปันข้อมูลที่เกี่ยวกับ

- เหตุการณ์ที่เกี่ยวข้องกับความมั่นคงปลอดภัยไซเบอร์และภัยคุกคามทางไซเบอร์ในส่วนที่เกี่ยวข้องกับโครงสร้างพื้นฐานสำคัญทางสารสนเทศ

- มาตรการบรรเทาผลกระทบใด ๆ ที่ดำเนินการเพื่อตอบสนองต่อเหตุการณ์หรือภัยคุกคามดังกล่าวกับบุคคล ที่ได้รับผลกระทบหรืออาจเกิดขึ้นได้

- ต้องกำหนดขั้นตอนเพื่อแบ่งปันข้อมูลที่เกี่ยวกับ

- การควบคุมการเข้าถึง (Access Control Policy & Procedure)

- Detect

- การตรวจสอบและเฝ้าระวังภัยคุกคามทางไซเบอร์ (Cyber Threat Detection and Monitoring)

- ต้องสร้างกลไกและกระบวนการเพื่อ..

- ตรวจสอบเหตุการณ์ที่เกี่ยวกับความมั่นคงปลอดภัยไซเบอร์

- การจัดประเภทและวิเคราะห์เหตุการณ์ที่เกี่ยวกับความมั่นคงปลอดภัยไซเบอร์ที่ตรวจพบ

- การระบุว่ามีภัยคุกคามทางไซเบอร์เหตุการณ์ที่เกี่ยวกับความมั่นคงปลอดภัยไซเบอร์

- ต้องดำเนินการทบทวนกลไกและกระบวนการภายในอย่างร้อยปีละ ๑ ครั้ง เพื่อให้แน่ใจว่ากลไกและกระบวนการต่าง ๆ ยังคงมีประสิทธิภาพ

- ต้องสร้างกลไกและกระบวนการเพื่อ..

- การตรวจสอบและเฝ้าระวังภัยคุกคามทางไซเบอร์ (Cyber Threat Detection and Monitoring)

- Respond

- แผนการรับมือภัยคุกคามทางไซเบอร์ (Cybersecurity Incident Respond Plan)

- จัดทำ > สื่อสาร > ฝึกซ้อม > ทบทวน > ปรับปรุง

- แผนการสื่อสารในภาวะวิกฤติ (Crisis Communication Plan)

- ต้องจัดทำแผนการสื่อสารในสภาวะวิกฤต เพื่อตอบสนองต่อวิกฤตที่เกิดจากเหตุการณ์ที่เกี่ยวกับความมั่นคงปลอดภัยไซเบอร์

- ต้องตรวจสอบให้แน่ใจว่าแผนสื่อสารในภาวะวิกฤต

- จัดตั้งทีมสื่อสารในภาวะวิกฤต

- ระบุสถานการณ์จำลองเหตุการณ์และแผนการดำเนินการที่เกี่ยวข้อง

- ระบุกลุ่มเป้าหมาย และผู้มีส่วนได้ส่วนเสียสำหรับสถานการณ์จำลองเหตุการณ์ที่เกี่ยวกับความมั่นคงปลอดภัยไซเบอร์แต่ละประเภท

- ระบุโฆษกหลักและผู้เชี่ยวชาญด้านเทคนิคที่จะเป็นตัวแทนขององุค์กร เพื่อกล่าวแถลงกับสื่อมวลชน

- ระบุแพลตฟอร์ม/ช่องทางการเผยแพร่ที่เหมาะสมสำหรับการเผยแพร่ข้อมูล

- ต้องตรวจสอบให้แน่ใจว่าแผนการสื่อสารในสภาวะวิกฤตรวมถึงการประสานงานระหว่างทุกฝ่ายที่ได้รับผลกระทบ เพื่อให้แน่ใจว่ามีการตอบสนองที่ประสานกันและสอดคล้องกันในช่วงวิกฤต

- ต้องดำเนินการฝึกซ้อมแผนการสื่อสารในสภาวะวิกฤตอย่างน้อยปีละ ๑ ครั้ง

- การฝึกซ้อมความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity Exercise)

- ตามมาตรา ๒๒ วรรคหนึ่ง (๑๓) หน่วยงานของรัฐ และหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศต้องมีส่วนร่วมในการฝึกซ้อมรับมือภัยคุกคามทางไซเบอร์

- หากได้รับคำสั่งเป็นลายลักษณ์อักษรให้ทำโดยคณะกรรมการ โดยต้องตรวจสอบให้แน่ใจว่าบุคลากรที่เกี่ยวข้องที่ระบุในแผนการรับมือภัยคุกคามทางไซเบอร์มีส่วนร่วมในการฝึกซ้อมความมั่นคงปลอดภัยไซเบอร์ดังกล่าว

- ต้องปฏิบัติตามคำขอใด ๆ ของคณะกรรมการเพื่อให้ข้อมูลที่เกี่ยวข้องกับบริการที่สำคัญของหน่วยงานของรัฐและหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศ

- เพื่อวัตถุประสงค์ในการวางแผนและดำเนินการฝึกซ้อมรับมือกับภัยคุกคามทางไซเบอร์ ข้อมูลที่คณะกรรมการอาจร้องขอภายใต้ข้อนี้ รวมทั้งแผนการรับมือภัยคุกคามทางไซเบอร์ และแผนการสื่อสารในภาวะวิฤติที่เกิดขึ้น

- ตามมาตรา ๒๒ วรรคหนึ่ง (๑๓) หน่วยงานของรัฐ และหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศต้องมีส่วนร่วมในการฝึกซ้อมรับมือภัยคุกคามทางไซเบอร์

- แผนการรับมือภัยคุกคามทางไซเบอร์ (Cybersecurity Incident Respond Plan)

- Recover

- การรักษาและฟื้นฟูความเสียหายที่เกิดขึ้นจากภัยคุกคามทางไซเบอร์ (Cybersecurity Resilience and Recovery)

- จัดทำนโยบายและแผนความต่อเนื่องทางธุรกิจ (Business Continuity Plan: BCP)

- Maximum Tolerable Period of Disruption (MTPD)

- Recovery Time Objective (RTO)

- Recovery Point Objective (RPO)

- จัดทำนโยบายและแผนความต่อเนื่องทางธุรกิจ (Business Continuity Plan: BCP)

- การรักษาและฟื้นฟูความเสียหายที่เกิดขึ้นจากภัยคุกคามทางไซเบอร์ (Cybersecurity Resilience and Recovery)

กรอบการบริหารจัดการภัยคุกคามทางไซเบอร์

(กรอบการบริหารจัดการภัยคุกคามทางไซเบอร์ หรือมาตรการป้องกัน รับมือ ปราบปราม และระงับภัยคุกคามทางไซเบอร์แต่ละระดับ พ.ศ. ๒๕๖๔) มี 4 มาตรการ ดังนี้

- การป้องกัน (Preparation)

- การตรวจจับ (Detection and Analysis)

- การระงับปราบปรามและฟื้นฟุ (Containment, Eradication, and Recovery)

- กิจกรรมภายหลังการแก้ปัญหา (Post-Incident Activity)

Created in ๒๐๒๒

Updated on ๗ พ.ย.๖๕